Nieuwe klant en vandaag de installatie gedaan. Had de klantenservice gebeld met deze vraag maar die verwezen me naar deze community...

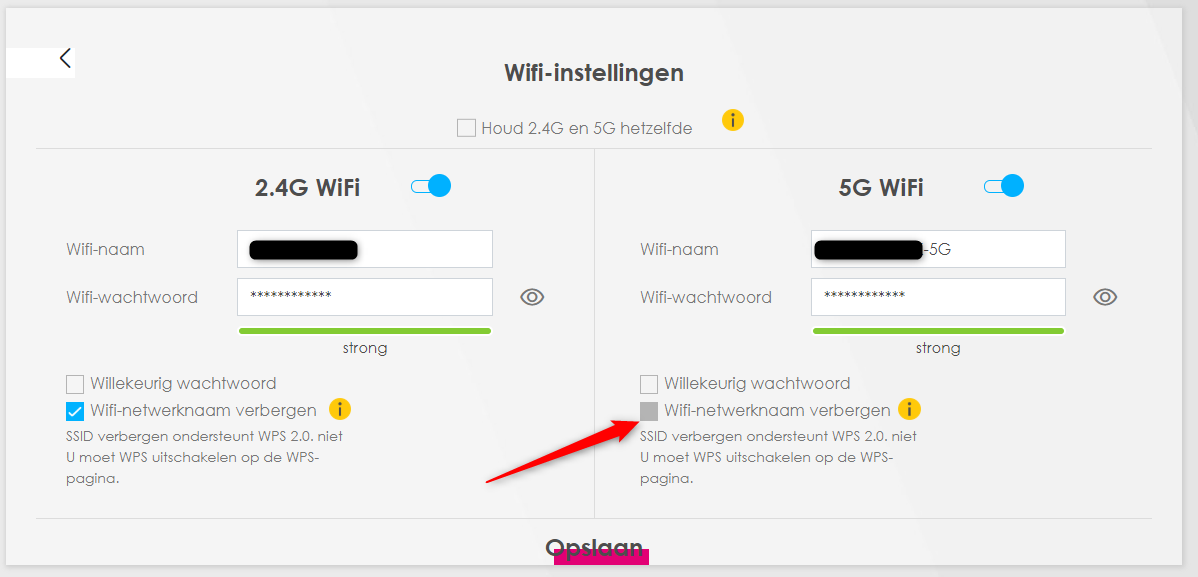

Na de installatie wilde ik de modem/router instellen, hier loop ik tegen het probleem aan dat ik de SSID broadcast niet uit kan zetten voor mijn 5GHZ netwerk. Vanuit de hulptekst heb ik geleerd dat de WPS-instellingen uitgeschakeld moeten staan om het verbergen van je SSID te ondersteunen. Dit heb ik gedaan, waarna ik wel mijn 2.4GHZ netwerk kan verbergen, maar de optie blijft bij het 5GHZ netwerk greyed-out. Als ik op nabije wifi-netwerken scan via mijn telefoon dan zie ik mijn 2GHZ netwerk er ook niet staan, maar mijn 5GHZ netwerk nog wel.

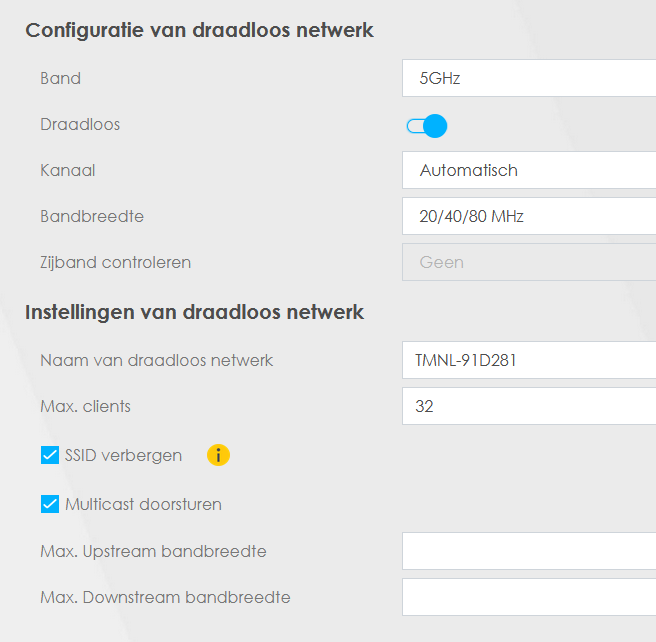

Hetzelfde effect krijg ik als ik "SSID verbergen" vanuit de draadloze instellingen -> algemeen aanvink.

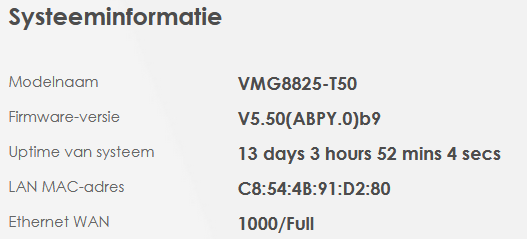

Wat moet ik doen om dat vinkje specifiek voor het 5GHZ netwerk aan te krijgen? Hieronder nog het bewijs dat WPS uit staat.

Beste antwoord door yalerta

Bekijk origineel