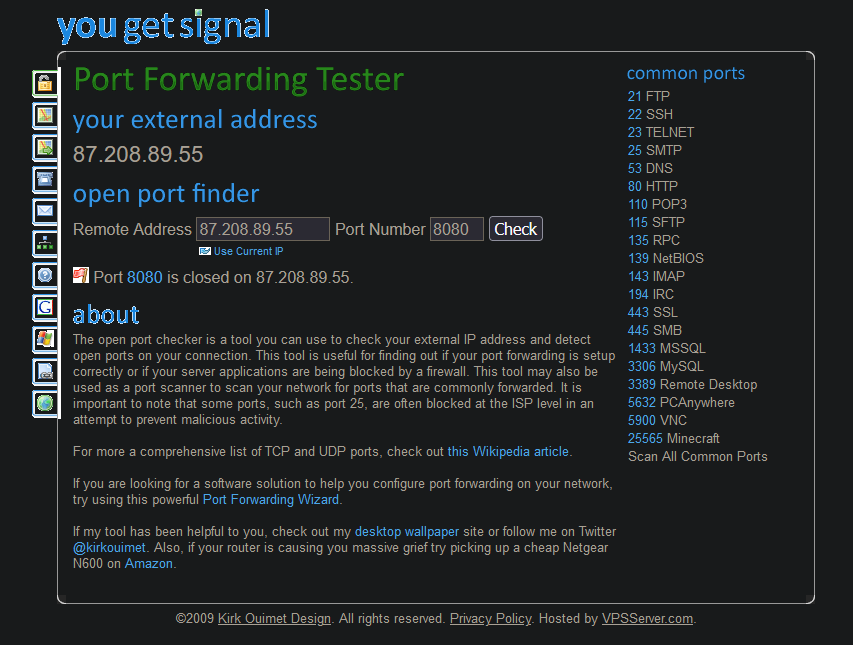

Ik heb sinds glasvezel bij mij is aangelegd een T-Mobile abonnement afgesloten. Sinds deze overgang vanaf mijn oude provider, is het niet meer mogelijk om port forwarding in te stellen en is het mij onduidelijk waar dit aan ligt. De instellingen zijn correct, maar toch wordt de poort als dicht beschouwd van buitenaf.

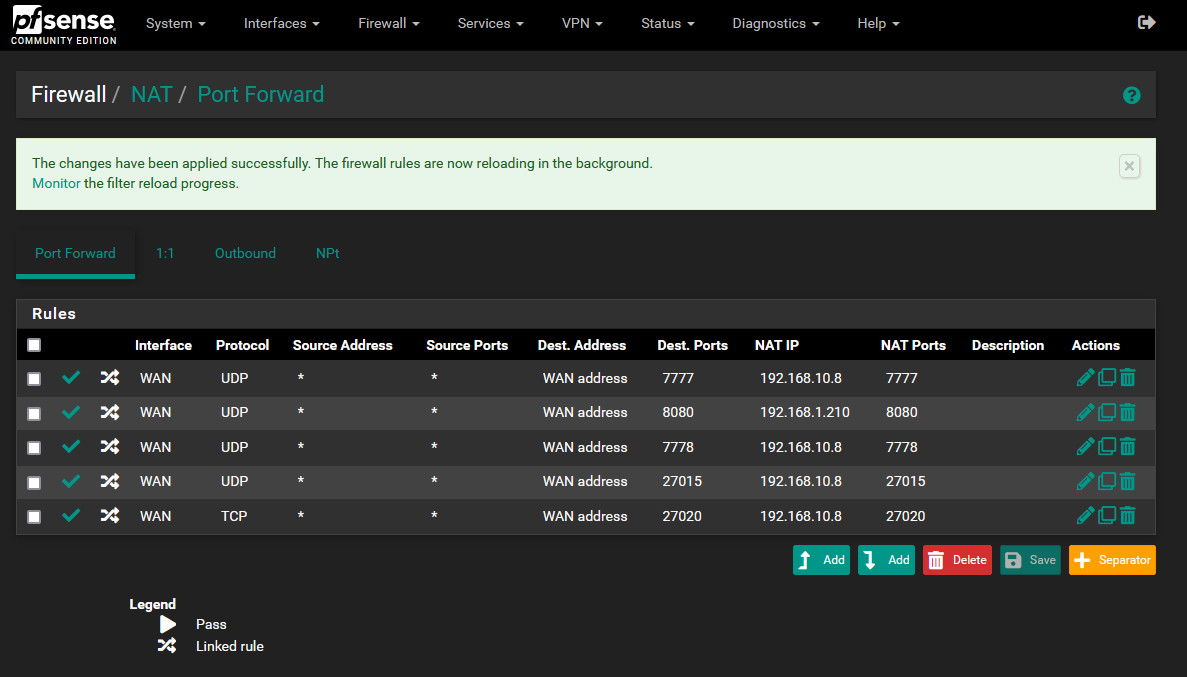

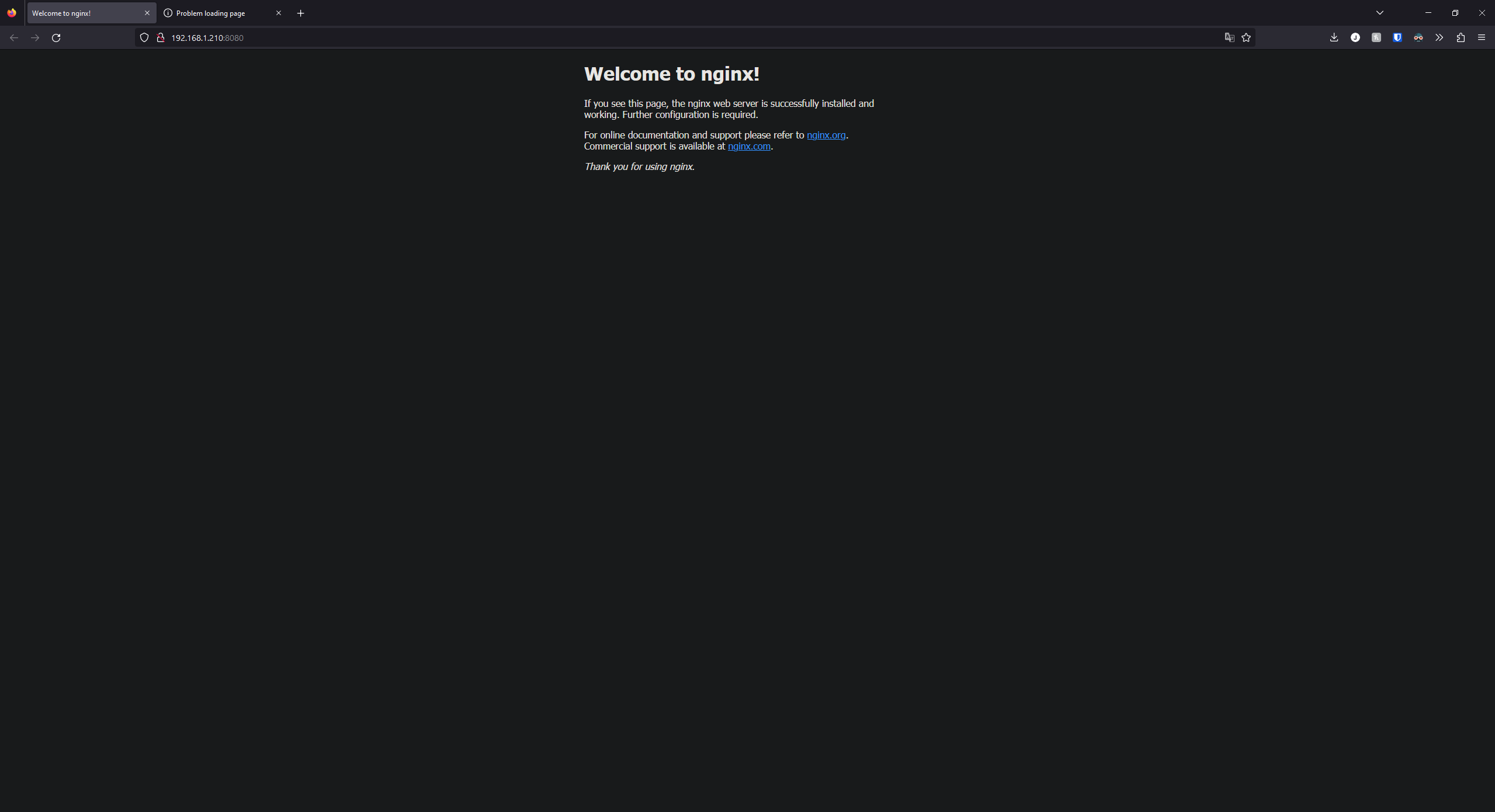

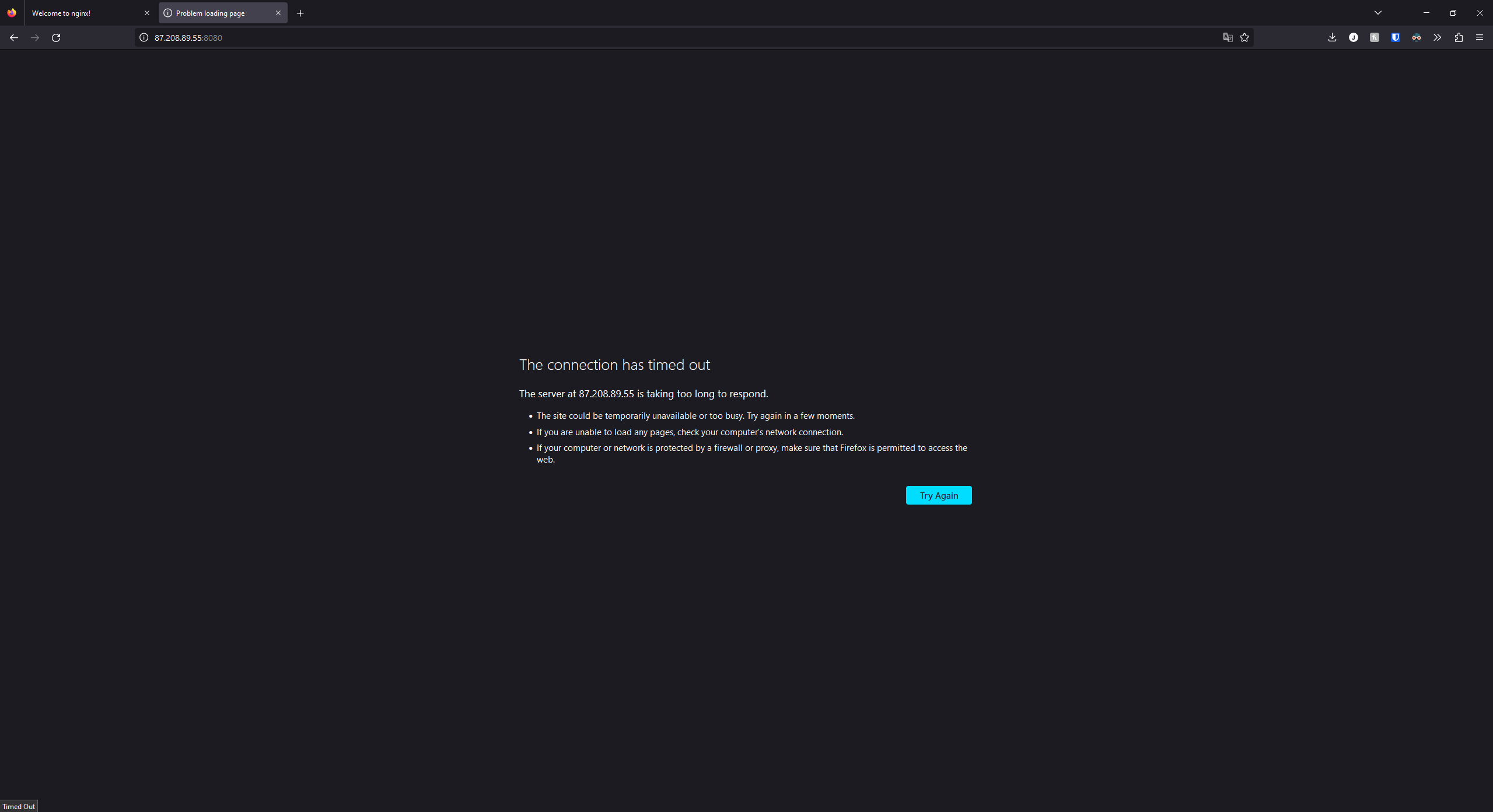

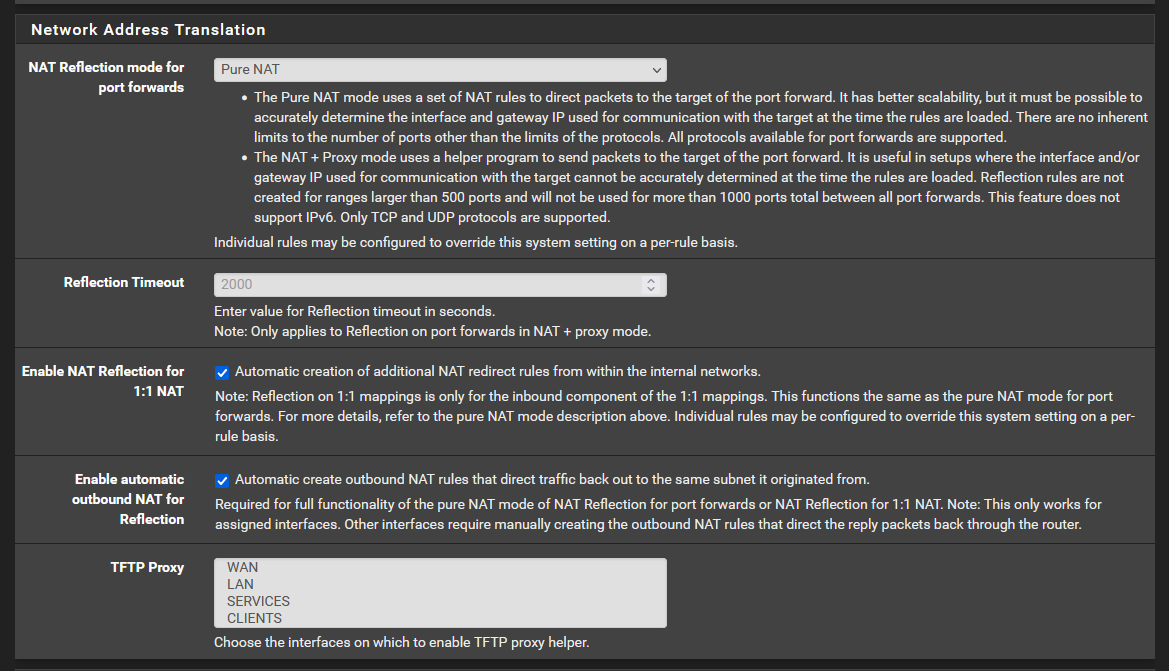

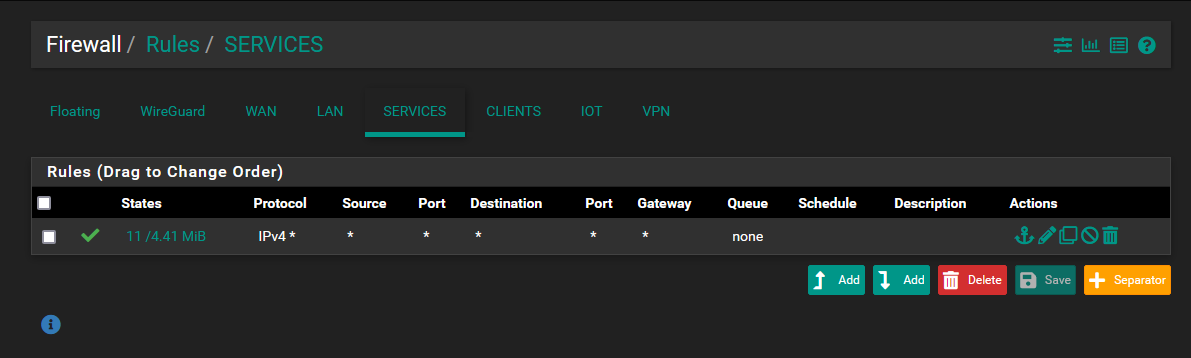

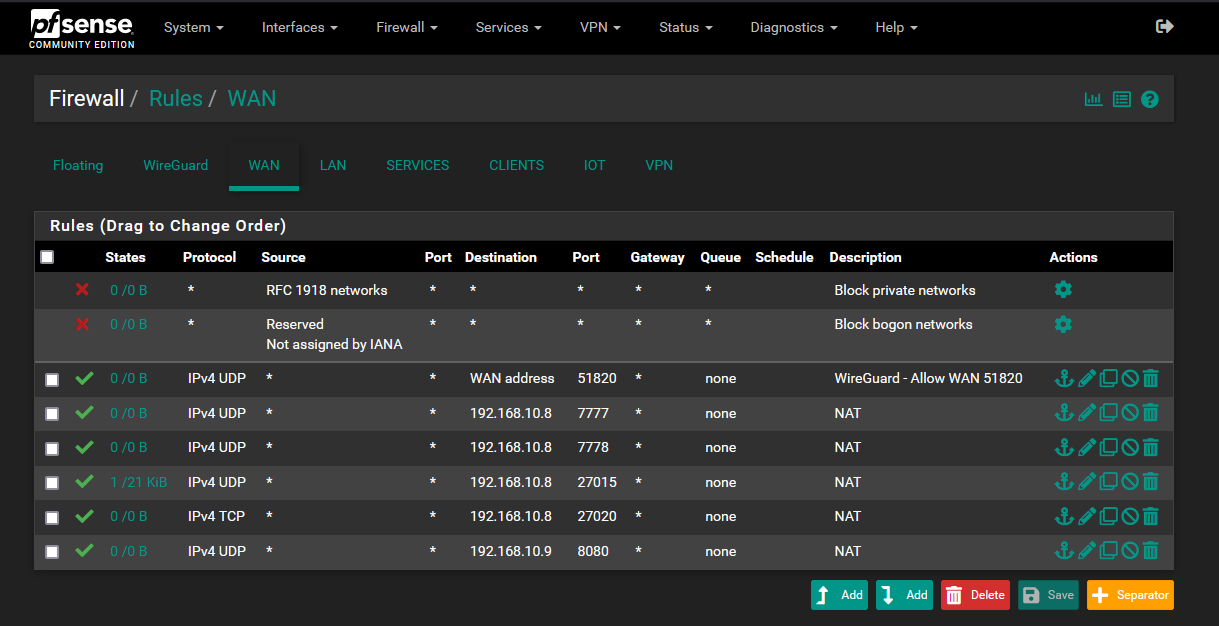

Mijn idee was dat dit aan de Zyxel modem lag, die op een of andere manier de forwarding niet actief kon maken. Nu heb ik het modem vervangen met een virtuele pfSense instantie, waarop alle functionaliteiten werken. Ook hier loop ik tegen hetzelfde probleem aan. Port forward ingesteld en geverifieerd met een vriend die ook pfSense en T-Mobile heeft, waarbij zijn port forward wel werkt. Toch blijft de poort dicht en kan ik ook niet zien waarom. De packets lijken helemaal niet aan te komen bij mijn firewall, waardoor de port forward instelling dus niet zijn werk kan doen.

Kan het zijn dat dit verkeer al geblokkeerd/gedropt wordt voordat het bij mijn modem/firewall aan komt of is hier iets anders aan de hand?

Beste antwoord door Waqqas

Bekijk origineel